安全通告-VMware vCenter Server远程代码执行漏洞

发布时间:2021-05-26

阅读次数:1257

漏洞描述

2021年05月26日,监测发现VMware官方发布了VMware vCenter Server远程代码执行漏洞的风险通告,漏洞编号为CVE-2021-21985。

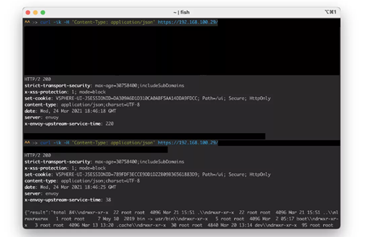

VMware vCenter Server是VMware虚拟化管理平台,广泛的应用于企业私有云内网中。通过使用vCenter,管理员可以轻松的管理上百台虚拟化环境,同时也意味着当其被攻击者控制后会造成私有云大量虚拟化环境将被攻击者控制。可以通过443访问vCenter Server的攻击者可以直接通过请求在目标主机上执行任意代码,并接管目标主机。攻击复杂度低,所需的条件少,不需要用户交互。

对此,建议广大用户及时将VMware vCenter Server升级到最新版本。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

漏洞编号

CVE-2021-21985

漏洞危害

该漏洞由于vCenter Server默认启用的插件Virtual SAN Health Check缺少输入验证导致的。能通过443端口访问到vSphere Client(HTML5)的攻击者,可以构造特殊的请求包在目标机器上执行任意代码。

漏洞等级

高危

受影响版本

VMware:vCenter Server:

l 非7.0 U2b版本的7.0版本

l 非6.7 U3n版本的6.7版

l 非6.5 U3p版本的6.5版本

VMware:Cloud Foundation:

l 低于4.2.1版本的4.x版本

l 低于3.10.2.1版本的3.x版本

修复方案

VMware:vCenter Server:

l 7.0版本升级到7.0 U2b

l 6.7版本升级到6.7 U3n

l 6.5版本升级到6.5 U3p

VMware:Cloud Foundation:

l 4.x版本升级到4.2.1

l 3.x版本升级到3.10.2.1

参考链接

1、https://www.vmware.com/security/advisories/VMSA-2021-0010.html

/

网络安全

/

网络安全