安全通告-Microsoft Exchange Server远程代码执行漏洞风险提示

发布时间:2022-10-09

阅读次数:6937

一、 漏洞公告

近日,监测到微软安全响应中心发布安全公告,公开了Microsoft Exchange Server中已被利用的2个Oday漏洞:Microsoft Exchange Server 服务器端请求伪造漏洞( CVE-2022-41040)、Microsoft Exchange Server远程代码执行漏洞( CVE- -2022-41082)。可在经过Exchange Server身份验证并且具有PowerShell 操作权限的情况下利用这些漏洞(组合利用)远程执行恶意代码。此漏洞影响范围广泛,目前官方发布临时缓解措施,建议受影响的用户尽快采取安全措施。

参考链接:

https://msrc-blog.microsoft.com/2022/09/29/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server/

二、影响范围

受影响版本:

Microsoft Exchange Server 2013

Microsoft Exchange Server 2016

Microsoft Exchange Server 2019

三、漏洞描述

Microsoft Exchange Server是美国微软( Microsoft )公司的一套电子邮件服务程序,提供邮件存取、储存、转发,语音邮件,邮件过滤筛选等功能。

Microsoft Exchange远程代码执行漏洞(ProxyNotShell):Exchange的受影响版本中存在远程代码执行漏洞,经过Exchange Server 身份验证并且具有PowerShell操作权限的攻击者可利用此漏洞远程执行恶意代码,并在受感染的服务器上部署webshell实现持久化和数据盗窃,并横向移动到受害者网络上的其他系统。

四、缓解措施

高危:目前该漏洞存在在野利用行为,建议受影响用户及时通过微软官方发布的漏洞客户指南缓解此漏洞的影响。

临时缓解措施:

1、Exchange Online客户无需执行任何操作。

2、Exchange Server客户应完成针对CVE-2022- 41040的URL重写规则缓解和针对CVE- 2022-41082的为非管理员禁用远程PowerShell缓解,如下所述。

URL重写规则:

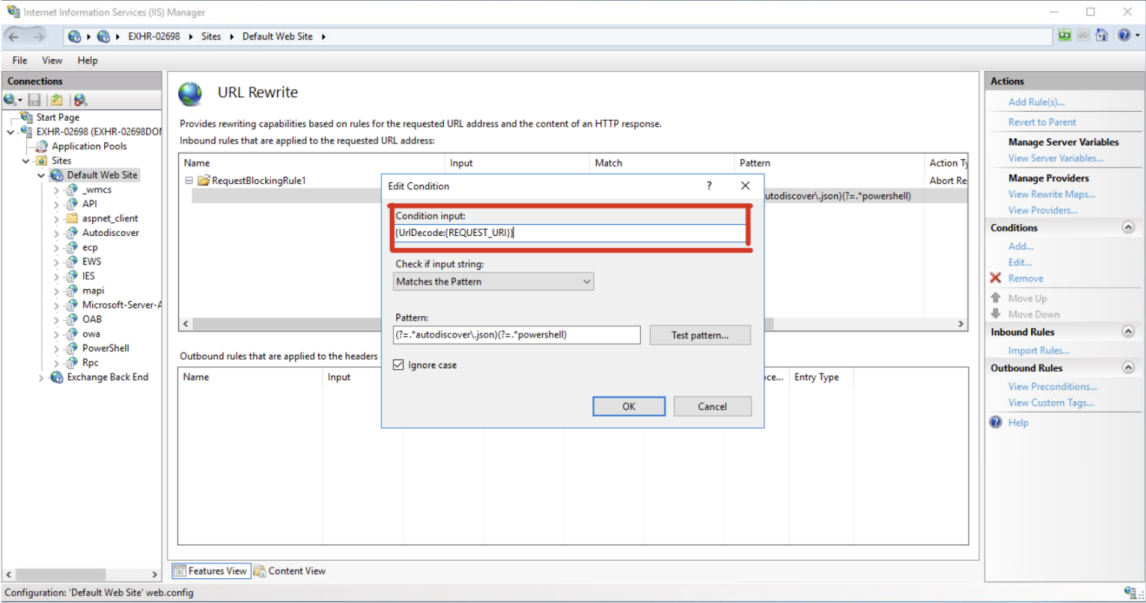

当前的Exchange Server缓解措施是在“IIS管理器->默认网站-> URL重写->操作”中添加阻止规则,以阻止已知的攻击模式。Exchange Server客户应查看并使用这些选项之一。

选项1:对于启用了Exchange紧急缓解服务(EEMS)的客户,Microsoft发布了适用于Exchange Server 2016和Exchange Server 2019的URL重写缓解措施。缓解措施会自动启用并更新为包括URL重写规则改进。

选项2:Microsoft 为URL重写缓解步骤创建了EOMTv2脚本,并对其进行了更新以包括URL重写规则改进。EOMTv2脚本将在联网机器上自动更新,更新后的版本将显示为22.10.07.2029。该脚本应在未启用EEMS的任何Exchange Server上重新运行。https://aka.ms/EOMTv2

选项3:客户可以按照以下说明进行操作。遵循以下步骤后,可以删除先前为此缓解创建的规则。

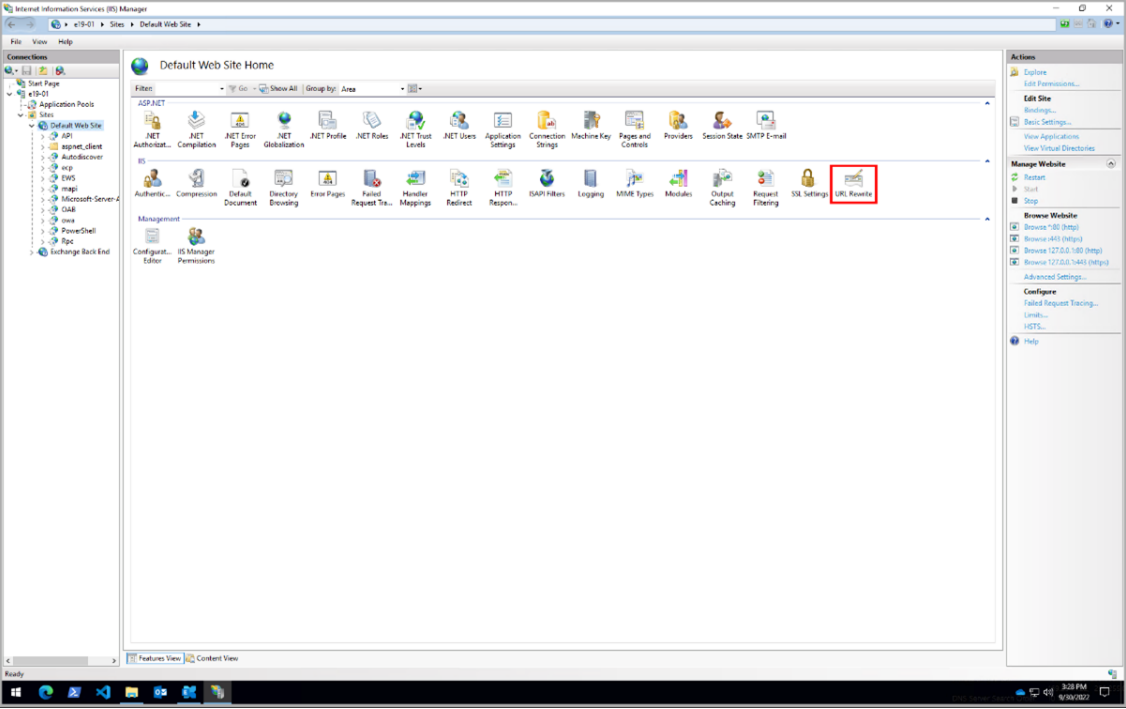

1.打开IIS管理器。

2.选择默认网站。

3.在功能视图中,单击URL重写。

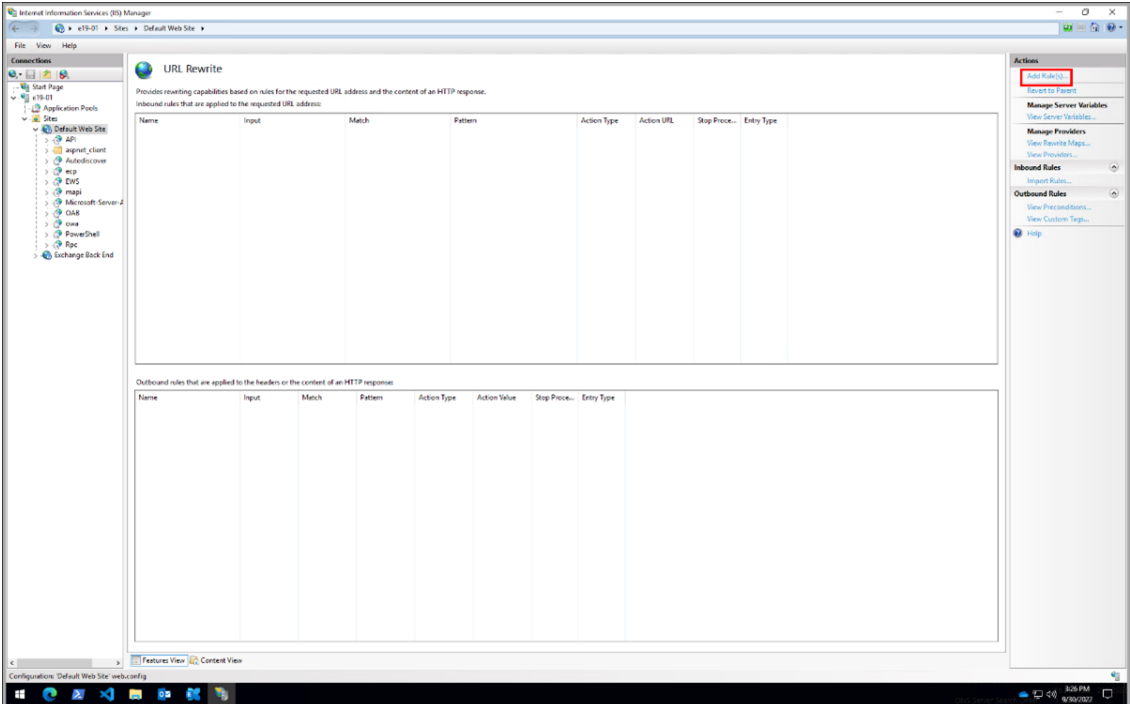

4.在右侧的操作窗格中,单击添加规则。

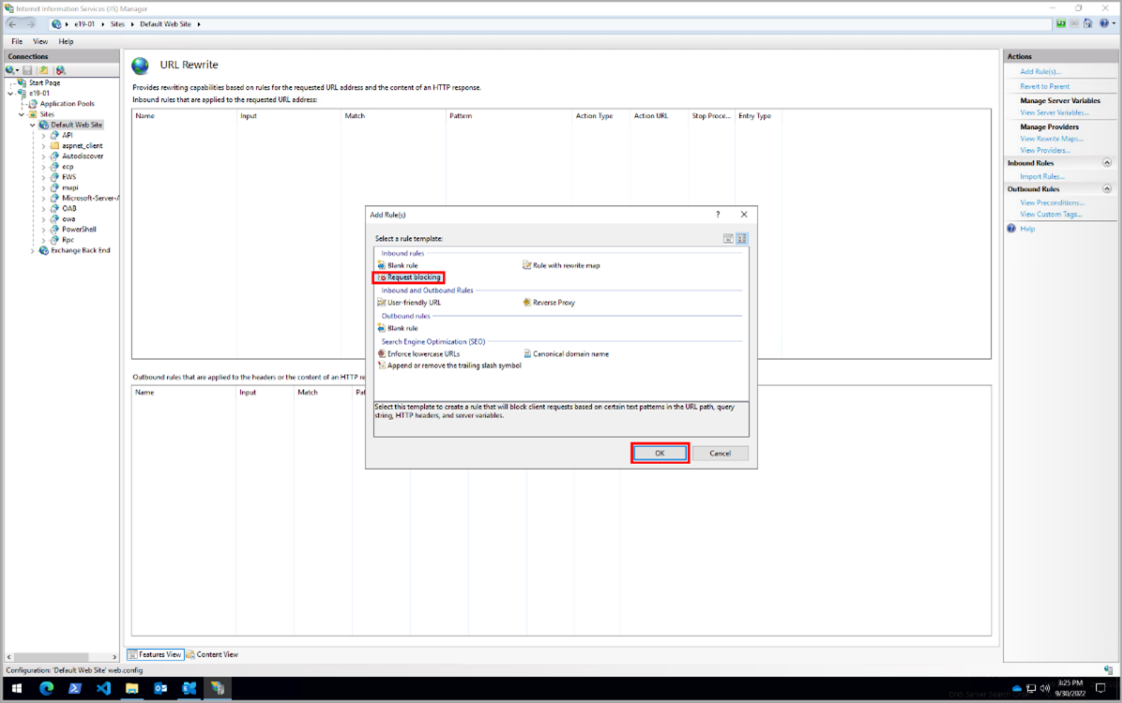

5.选择请求阻止并单击确定。

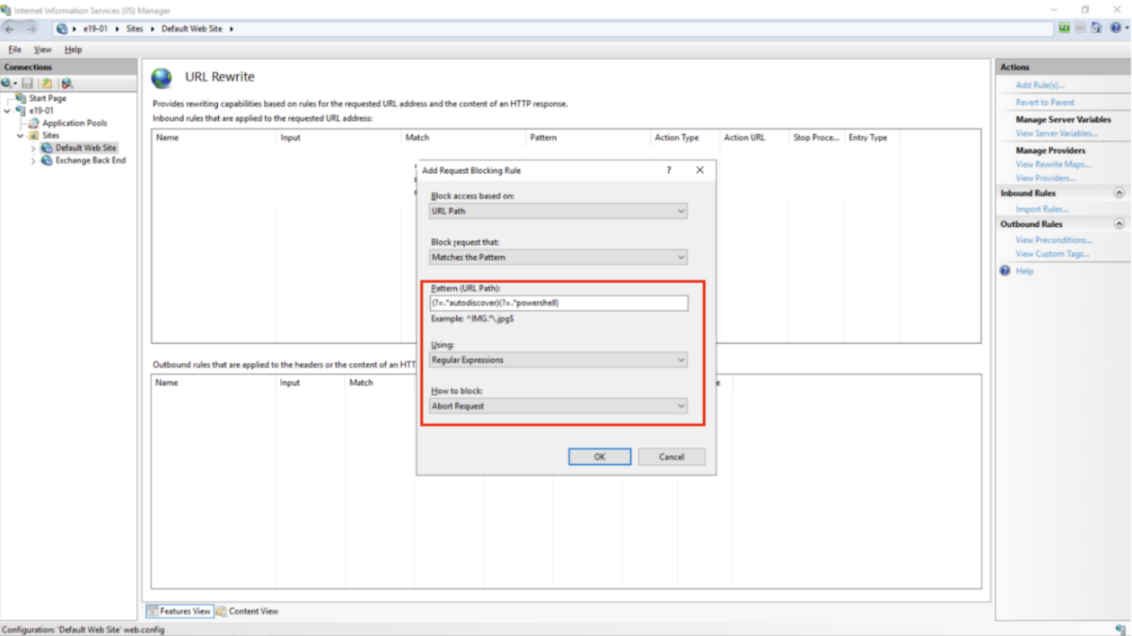

6.添加字符串“(?=.*autodiscover)(?=.*powershell)”( 不包括引号)。

7.选择使用下的正则表达式。

8.在如何阻止下选择中止请求,然后单击确定。

9.展开规则并选择具有以下模式的规则: (?=.*autodiscover)(?=.*powershell)并单击条件下的编辑。

10.将Condition输入从{URL}更改为{UrlDecode:{REQUEST_URI}} ,然后单击OK。

为非管理员禁用远程PowerShell访问:建议Exchange Server客户为组织中的非管理员用户禁用远程PowerShell访问。

参考链接:

https://msrc-blog.microsoft.com/2022/09/29/customer-guidance-for-reported-zero-day-vulnerabilities-in-microsoft-exchange-server/

来源:微软安全响应中心

/

网络安全

/

网络安全