安全通告-F5 BIG-IP TMUI 远程代码执行漏洞(CVE-2020-5902)

发布时间:2020-07-06

阅读次数:1167

漏洞描述

近日,F5官方发布公告修复了一个存在于流量管理用户界面(TMUI)的远程代码执行漏洞(CVE-2020-5902)。未经身份验证的攻击者通过BIG-IP管理端口或自身IP访问TMUI,可构造恶意请求以获取目标服务器权限,CVSS评分为10分。网络上已有EXP披露,并且目前已有利用该漏洞的攻击行为出现,建议相关用户尽快采取措施防护。

漏洞编号

CVE-2020-5902

漏洞危害

攻击者利用此漏洞,可实现远程代码执行。

漏洞等级

高危

受影响版本

F5 BIG-IP 15.x:15.1.0、15.0.0

F5 BIG-IP 14.x:14.1.0 - 14.1.2

F5 BIG-IP 13.x:13.1.0 - 13.1.3

F5 BIG-IP 12.x:12.1.0 - 12.1.5

F5 BIG-IP 11.x:11.6.1 - 11.6.5

修复方案

通用修复建议:

1) 官方升级

目前F5官方已在最新版本中修复了该漏洞,请受影响的用户尽快升级版本进行防护,官方下载链接:https://support.f5.com/csp/article/K9502

升级指南与注意事项请参阅https://support.f5.com/csp/article/K13123

临时修复建议

若相关用户暂时无法进行升级操作,可采用以下措施进行缓解。

1) 为防止未经身份验证的攻击者利用此漏洞,可将LocationMatch配置元素添加到httpd。操作步骤如下:

1. 使用以下命令登录到TMOS Shell(tmsh):

2.通过以下命令修改httpd配置文件:

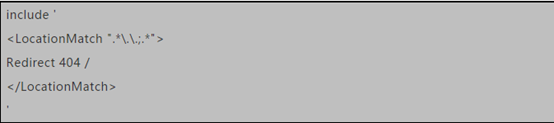

3.将文件中的<include>部分修改为下列内容:

4. 按Esc键并输入以下命令,保存对配置文件的修改:

5. 输入以下命令保存配置:

6.通过以下命令重启httpd服务使配置文件生效:

2) 建议用户禁止外部IP对TMUI的访问,或只允许管理人员在安全网络环境下访问。

注:采用方法一和二无法完全防护此漏洞,仍有可能被可访问TMUI并经过身份验证的用户利用。

3)可通过Self IPs策略阻止对BIG-IP系统TMUI的所有访问。操作方式:

将系统中每个Self IPs的“Port Lockdown”设置更改为“Allow None”。 如果必须开放端口,则可选择使用“Allow Custom”,但需要设置禁止访问TMUI的端口。

注:方法三可以防止通过Self IP对TMUI/Configuration实用程序进行访问,但这些策略还可能会影响到其他服务。

参考链接

1. https://support.f5.com/csp/article/K52145254

/

网络安全

/

网络安全