漏洞描述

2021年07月21日,监测发现FortiNet官方发布了FortiManager & FortiAnalyzer UAF远程代码执行的风险通告。

FortiManager和FortiAnalyzer可以实现集中管理和日志,完成命令控制、网络流量和攻击的报表和分析等功能。UAF(User-After-Free)漏洞存在于FortiManager和FortiAnalyzer的fgfmsd守护进程中,攻击者能够以root用户身的份执行未经授权的代码。

对此,建议广大用户及时将FortiManager & FortiAnalyzer升级到最新版本。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

漏洞编号

CVE-2021-32589

漏洞危害

FortiManager和FortiAnalyzer的fgfmsd守护进程中存在UAF(Use-After-Free)漏洞,远程的、未经身份验证的攻击者通过向目标设备的fgfm端口发送专门设计的请求,能够以root用户身的份执行未经授权的代码。

FGFM在FortiAnalyzer上默认是禁用的,只在特定的硬件型号上启用:

1000D, 1000E, 2000E, 3000D, 3000E, 3000F, 3500E, 3500F, 3700F, 3900E。

风险等级

评定方式 | 等级 |

威胁等级 | 高危 |

影响面 | 一般 |

攻击者价值 | 高 |

利用难度 | 高 |

受影响版本

组件 | 影响版本 | 安全版本 |

fortimanager & fortianalyzer | <5.6.10 | 5.6.11 |

fortimanager & fortianalyzer | <6.0.10 | 6.0.11 |

fortimanager & fortianalyzer | <6.2.7 | 6.2.8 |

fortimanager & fortianalyzer | <6.4.5 | 6.4.6 |

fortimanager & fortianalyzer | <7.0.0 | 7.0.1 |

fortimanager | 5.4.x | - |

修复方案

通用修补建议

根据影响版本中的信息,排查并升级到安全版本

临时修补建议

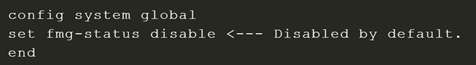

使用以下命令禁用FortiAnalyzer Unit上的Fortimanager功能:

参考链接

https://www.fortiguard.com/psirt/FG-IR-21-067

/

网络安全

/

网络安全